L’augmentation des cybermenaces dans le monde moderne

À l’ère numérique actuelle, les cybermenaces représentent l’un des défis les plus pressants auxquels font face les gouvernements, les entreprises, les ONG et d’autres acteurs de la société. L’évolution fulgurante des technologies et l’interconnexion croissante des systèmes ont amplifié la portée et la complexité des cyberattaques. Des incidents récents ont démontré que les pirates informatiques ne ciblent plus uniquement les grandes entreprises, mais s’attaquent également aux infrastructures critiques et aux données sensibles des organismes gouvernementaux et des ONG, entraînant des conséquences gravissimes.

Les attaques par ransomware, les violations de données, et l’espionnage numérique sont désormais monnaie courante. Ces menaces compromettent non seulement la sécurité des informations mais aussi la confiance du public envers les institutions. Les gouvernements, en particulier, risquent de perdre des informations stratégiques et de subir des interruptions de services essentiels. Parallèlement, les entreprises doivent naviguer dans un environnement menaçant qui pourrait perturber leurs opérations et leur réputation.

Face à ces défis croissants, il est impératif pour les acteurs concernés d’adopter une vision proactive en matière de cybersécurité. En intégrant des solutions robustes telles que Wazuh pour la surveillance des systèmes, Suricata pour la détection des intrusions, et l’intelligence artificielle pour l’analyse prédictive des menaces, les institutions peuvent renforcer leur posture de sécurité. De plus, l’utilisation du MVT (Mobility Verification Tool) permet d’assurer l’intégrité des terminaux utilisés par les employés et les agents. En mettant en œuvre ces stratégies de cybersécurité avancées, les gouvernements et les organisations peuvent mieux se préparer à contrer les cybermenaces de plus en plus sophistiquées et protéger leurs infrastructures critiques.

L’importance d’une approche proactive en cybersécurité

La cybersécurité est devenue une préoccupation majeure pour les gouvernements, les entreprises, les ONG, ainsi que pour les journalistes et les avocats. Dans cet environnement en constante évolution, une approche réactive est souvent insuffisante pour protéger les systèmes d’information et les données sensibles contre des cybermenaces de plus en plus sophistiquées. Les réponses aux incidents sont certes nécessaires, mais elles ne suffisent pas à prévenir les attaques. C’est pourquoi l’adoption d’une approche proactive en cybersécurité est cruciale.

Les solutions réactives, tout en jouant un rôle essentiel dans la gestion des incidents, peuvent révéler des lacunes dans la sécurité avant que les problèmes ne soient réglés. En effet, attendre qu’une attaque se produise avant de prendre des mesures peut entraîner des conséquences dévastatrices, telles que des pertes financières significatives, des atteintes à la réputation et même des implications juridiques. Par conséquent, les organisations doivent évoluer vers des stratégies proactives qui impliquent l’évaluation régulière des risques et l’implémentation de protections robustes.

Une préparation efficace permet aux organisations d’anticiper les cyberattaques potentielles, renforçant ainsi leur résilience. Grâce à des outils comme Wazuh, Suricata et MVT, il est possible de surveiller et d’analyser les activités réseau en temps réel pour détecter les anomalies et identifier rapidement les menaces. Parallèlement, l’intégration de l’intelligence artificielle dans ces systèmes offre la possibilité d’automatiser les réponses et d’améliorer la précision de la détection des menaces. Cela renforce davantage la capacité des organisations à se défendre contre les cyber-menaces.

En résumé, une approche proactive en cybersécurité n’est pas seulement une option, mais une nécessité stratégique pour toute organisation cherchant à se prémunir contre les cybermenaces actuelles et futures. En investissant dans des pratiques préparatoires, les entités peuvent augmenter significativement leur bouclier de défense et se positionner favorablement face à l’évolution rapide du paysage numérique.

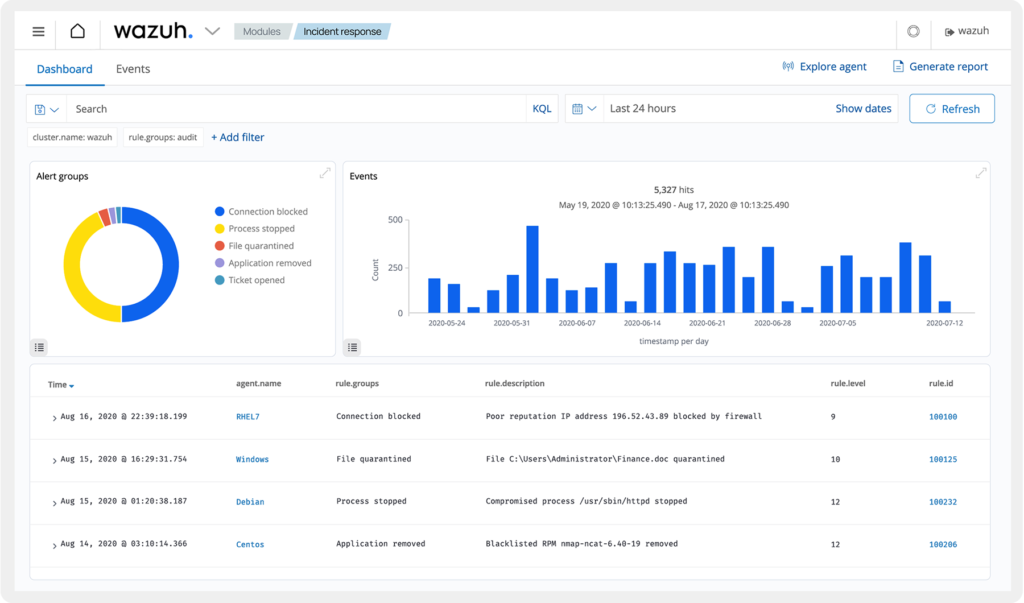

Présentation de Wazuh : un outil essentiel pour la cybersécurité

Wazuh est une plateforme de sécurité open-source qui joue un rôle crucial dans la protection des infrastructures informatiques contre diverses menaces. En tant qu’outil de surveillance et de gestion des événements, Wazuh fournit une visibilité en temps réel sur les activités au sein d’un réseau. L’une de ses principales fonctionnalités réside dans sa capacité à détecter des anomalies, ce qui permet d’identifier rapidement les comportements suspects et les potentielles violations de sécurité. Grâce à des algorithmes avancés de machine learning, Wazuh est capable de filtrer les données et de signaler des incidents en fonction de modèles d’utilisation atypiques.

En outre, Wazuh excelle dans la gestion des journaux, une fonctionnalité indispensable pour tout système de cybersécurité. Les journaux d’activité sont collectés, analysés et stockés de manière sécurisée, garantissant ainsi la traçabilité des événements. Cela se traduira par une protection accrue des données sensibles, car Wazuh permet aux entreprises, aux gouvernements et aux ONG d’avoir une vue d’ensemble des actions menées sur leurs systèmes. Cette approche proactive en matière de gestion des journaux renforce également la conformité réglementaire, essentielle pour les organisations opérant à l’international.

Wazuh peut être intégré à d’autres outils de sécurité, tels que Suricata, pour optimiser la protection en profondeur. Ensemble, ces outils créent une architecture de cybersécurité robuste, permettant ainsi de détecter non seulement les intrusions, mais aussi d’anticiper les menaces potentielles. En somme, Wazuh se révèle être un outil indispensable pour toute organisation désireuse de sécuriser ses données et d’améliorer sa résilience face aux cyberattaques.

Suricata : un système de détection d’intrusions puissant

Suricata est un moteur de détection et de prévention d’intrusions (IDS/IPS) open source, qui se distingue par sa capacité à analyser le trafic réseau en temps réel. Conçu pour être à la fois rapide et efficace, Suricata utilise des techniques avancées pour identifier les menaces potentielles, protégeant ainsi les infrastructures critiques des gouvernements, entreprises, ONG et autres entités. Grâce à une architecture multithread, il peut gérer une volumétrie de données élevée sans sacrifier ses performances.

L’une des caractéristiques les plus impressionnantes de Suricata est sa capacité à détecter une variété de menaces, y compris les attaques par déni de service (DDoS), les tentatives d’intrusion et les communications malveillantes. À l’aide de signatures, d’analyses heuristiques et d’autres méthodes, Suricata permet d’identifier rapidement les anomalies dans le trafic réseau, ce qui est crucial pour prévenir les intrusions avant qu’elles ne causent des dommages significatifs.

Suricata n’est pas seulement un outil de détection ; il offre également des fonctionnalités de prévention et de journaux. Il peut intercepter le trafic malveillant, le consigner et alerter les administrateurs. Cela permet une réponse rapide et efficace aux menaces. De plus, l’intégration avec d’autres outils de cybersécurité, comme Wazuh, renforce sa capacité à fournir une visibilité complète sur la sécurité du réseau. Grâce à une quête d’intelligence artificielle, Suricata peut également améliorer ses algorithmes de détection, s’adaptant ainsi aux nouvelles menaces émergentes.

En résumé, Suricata est un élément essentiel dans l’arsenal de cybersécurité des institutions modernes. Sa capacité d’analyse en temps réel et ses fonctionnalités avancées font de lui un choix indiscutable pour ceux qui cherchent à sécuriser leurs communications critiques contre une variété de menaces sophistiquées.

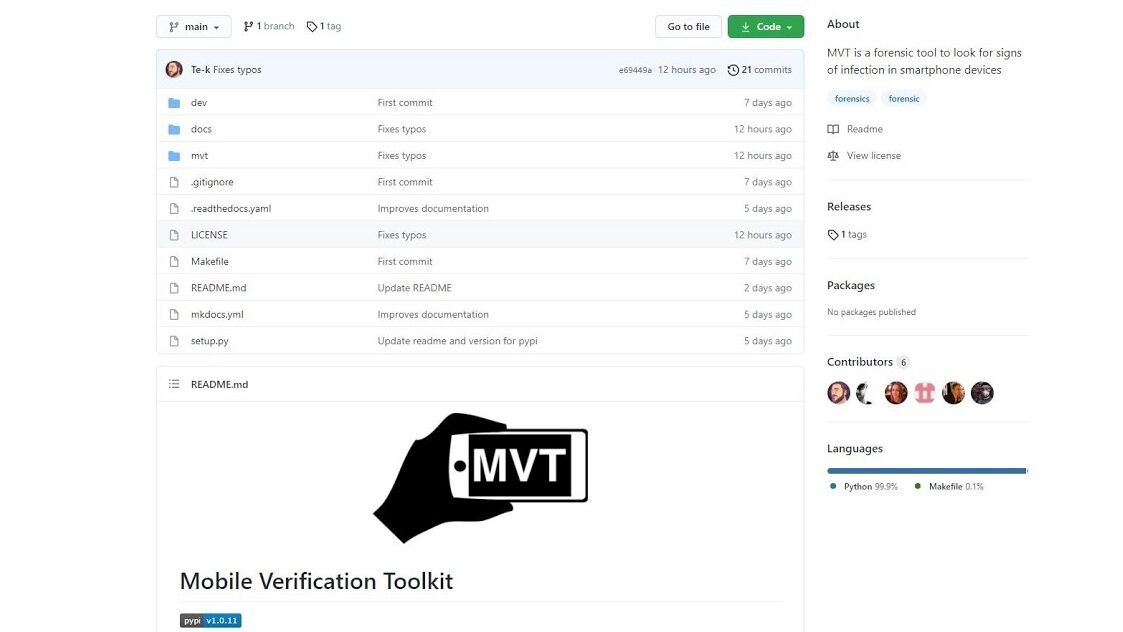

Mobile Verification Toolkit (MVT) : un outil pour la sécurité mobile

Le Mobile Verification Toolkit (MVT) est un outil essentiel développé par Amnesty International pour renforcer la sécurité des appareils mobiles. Conçu spécifiquement pour détecter les compromissions sur les systèmes Android et iOS, MVT permet aux utilisateurs de vérifier l’intégrité de leurs dispositifs et de repérer toute activité malveillante. Dans un contexte où des menaces comme le projet Pegasus sont de plus en plus courantes, l’importance d’un tel outil devient primordiale pour les gouvernements, les ONG et les militants des droits humains.

Le fonctionnement de MVT repose sur une méthode d’audit qui analyse les fichiers et les journaux d’activité de l’appareil. En rassemblant des informations clés, il permet de déterminer si un dispositif a été infecté par des logiciels espions ou des programmes malveillants. L’outil, accessible et open-source, propose également une documentation claire pour aider les utilisateurs à naviguer dans le processus de vérification, réduisant ainsi les barrières techniques liées à la cybersécurité mobile.

Un des atouts de MVT est sa capacité à s’adapter aux évolutions récentes des menaces numériques. En analysant les comportements anormaux et en repérant des signatures connues d’attaques ciblées, il contribue grandement à la protection des données sensibles. Cela est particulièrement crucial pour les journalistes, les défenseurs des droits humains et d’autres professionnels qui peuvent être sous la menace constante de surveillance illégale et de cyberattaques.

En résumé, le Mobile Verification Toolkit se positionne comme un outil incontournable pour toute personne soucieuse de la sécurité mobile. En intégrant cet outil dans leur stratégie de cybersécurité, les utilisateurs peuvent non seulement protéger leurs appareils, mais également promouvoir un environnement numérique plus sûr et plus résilient face aux menaces croissantes.

L’importance de la cybersécurité pour les ONG, journalistes et militants

Dans le contexte actuel, les ONG, les journalistes et les militants des droits humains se retrouvent souvent au cœur de conflits complexes et d’enjeux sociopolitiques. Ils sont par conséquent de plus en plus ciblés par des acteurs malveillants qui exploitent les vulnérabilités numériques pour entraver leur travail, surveiller leurs communications ou saper leurs initiatives. La cybersécurité devient alors une priorité incontournable pour ces entités qui œuvrent pour la justice sociale et les droits fondamentaux.

Les menaces cybersécuritaires ne se limitent pas uniquement aux intrusions classiques. Les cyberattaques peuvent se manifester sous diverses formes, incluant le phishing, les ransomwares ou encore l’ingénierie sociale. Dans ce cadre, les ONG et journalistes, souvent dotés de ressources limitées, doivent s’assurer qu’ils adoptent des technologies adaptées comme Wazuh et Suricata. Ces outils permettent non seulement de détecter et de répondre aux menaces en temps réel, mais également d’analyser en profondeur les comportements suspects sur leurs réseaux.

De plus, l’intégration de l’intelligence artificielle dans leurs systèmes de cybersécurité renforce leur capacité à anticiper et à réagir face à des attaques potentielles. L’IA peut identifier des motifs d’attaques complexes que les humains pourraient manquer, améliorant ainsi la réaction face à des menaces qui évoluent constamment. Cela permet d’assurer la continuité des activités, ainsi que la protection des informations sensibles nécessaires à leur mission.

Face à ces enjeux cruciaux, il est primordial que les ONG, journalistes et militants prennent des mesures proactives pour sécuriser leurs données et leurs communications. Non seulement cela préservera leur intégrité, mais cela renforcera également leur capacité à promouvoir et protéger les droits humains dans un environnement de plus en plus numérique et vulnérable.

Détection des menaces et réponses automatisées

Dans un monde de plus en plus numérique, la cybersécurité est devenue une priorité majeure pour les gouvernements, les entreprises, les ONG, ainsi que pour les journalistes et les militants des droits humains. L’intégration de l’intelligence artificielle (IA) dans les solutions de cybersécurité joue un rôle crucial dans la détection des menaces et l’automatisation des réponses. Grâce à des algorithmes avancés, l’IA peut analyser de grandes quantités de données en temps réel, permettant ainsi d’identifier rapidement les comportements anormaux ou les attaques potentielles.

Les systèmes tels que Wazuh et Suricata sont particulièrement efficaces lorsqu’ils combinent des techniques d’apprentissage automatique avec des analyses comportementales. Par exemple, Wazuh peut surveiller les fichiers et les logs, tout en utilisant des modèles prédictifs pour anticiper les menaces avant qu’elles ne se concrétisent. De son côté, Suricata utilise des flux de données pour détecter rapidement les signatures d’attaques connues ainsi que des anomalies qui pourraient indiquer des cybermenaces émergentes.

Lorsqu’une menace est détectée, l’automatisation des réponses devient essentielle. L’intelligence artificielle permet de mettre en œuvre des actions correctives immédiates sans intervention humaine. Cela signifie que les systèmes peuvent, par exemple, isoler automatiquement un appareil compromis, bloquer des adresses IP suspectes ou encore notifier les équipes de sécurité en temps réel. Une telle réactivité est essentielle pour réduire l’impact des violations de données et protéger les informations sensibles.

En somme, l’intégration de l’IA dans les technologies de cybersécurité comme Wazuh et Suricata offre une réponse proactive et agile face aux menaces croissantes. En équipant les organisations d’outils plus intelligents et réactifs, il devient possible d’améliorer significativement la posture de sécurité tout en allégeant la charge de travail des équipes de sécurité informatique.

Le projet Pegasus et la nécessité d’une vigilance accrue

Le projet Pegasus, développé par la société israélienne NSO Group, a levé des inquiétudes majeures concernant la sécurité des données personnelles et la protection des droits de l’homme dans le monde numérique. Ce logiciel espion a été utilisé pour cibler des militants, des journalistes, des avocat(e)s et même des chefs d’État, soulignant le danger que représentent les technologies de surveillance pour les individus et la société. Les implications de Pegasus ne se limitent pas à la simple violation de la vie privée; elles soulignent également une menace systémique qui peut exacerber la répression politique et la censure, en particulier dans les régimes autoritaires.

Alors que le monde devient de plus en plus interconnecté, la nécessité d’une vigilance accrue face à ces menaces devient primordiale. Les technologies comme Pegasus s’introduisent facilement dans les smartphones et ordinateurs, permettant un accès illimité aux informations personnelles. La sécurité individuelle est compromise lorsque les outils de surveillance sont déployés sans égard aux droits civiques. Dans ce contexte, la cybersécurité n’est pas uniquement une préoccupation technique, mais une exigence éthique et politique pour quiconque valorise la démocratie et la liberté.

Les gouvernements, entreprises et organisations non gouvernementales (ONG) doivent porter une attention particulière à ces enjeux. L’intégration de solutions avancées comme Wazuh, Suricata, et l’intelligence artificielle peut offrir des systèmes de détection et de réponse aux menaces sophistiqués, prévenant ainsi les abus de la technologie. La formation continue des équipes sur les nouvelles menaces et l’adoption de protocoles de sécurité stricts sont essentielles pour protéger les personnalités publiques et les données sensibles. En somme, la lutte contre des outils comme Pegasus nécessite une action collective, renforçant l’importance d’une cybersécurité proactive et adaptée à un environnement en constante évolution.

Pourquoi choisir Sahel CyBER comme partenaire pour la cybersécurité

Dans un monde de plus en plus interconnecté, la cybersécurité est un enjeu majeur pour les gouvernements, entreprises, ONG et autres acteurs. Pour naviguer dans ce paysage complexe, un partenaire fiable et compétent est essentiel. Sahel Cyber se distingue par son expertise dans le domaine de la cybersécurité, offrant des solutions avancées telles que Wazuh, Suricata, MVT et l’intelligence artificielle, qui répondent aux besoins variés de différents secteurs.

Sahel Cyber allie connaissance approfondie du domaine technologique et expérience pratique dans l’implémentation de solutions de cybersécurité. Leur équipe est composée d’experts qualifiés, ayant une compréhension aigüe des défis spécifiques auxquels font face les organisations modernes. Grâce à leur formation continue et leur engagement envers l’innovation, ils sont capables de mettre en œuvre les meilleures pratiques en matière de sécurité, permettant ainsi à leurs clients de bénéficier des outils les plus efficaces pour protéger leurs données et infrastructures.

Un autre aspect fondamental qui positionne Sahel Cyber comme un partenaire privilégié est son engagement envers des pratiques éthiques. Dans un contexte où la confidentialité des données est primordiale, cette entreprise prend très au sérieux la protection des informations de ses clients. Ils œuvrent avec transparence, assurant que les méthodes mises en œuvre respectent les normes les plus strictes de la cybersécurité, tout en étant en conformité avec les réglementations en vigueur.

En outre, Sahel Cyber ne se limite pas à fournir des solutions techniques. Ils offrent également un accompagnement stratégique, en formant les équipes et en développant une culture de cybersécurité au sein des organisations. En intégrant des solutions comme Wazuh, Suricata, MVT et l’intelligence artificielle, ils garantissent une réponse proactive aux menaces numériques, ce qui est crucial pour la résilience des organisations face à l’évolution rapide des cyberattaques.

Conclusion

Dans le contexte actuel, où les cybermenaces évoluent de manière rapide et variée, il est crucial pour les gouvernements, entreprises, ONG, journalistes, militants des droits humains et avocats de renforcer leurs capacités en cybersécurité. L’intégration de solutions telles que Wazuh, Suricata, MVT et des outils d’intelligence artificielle permet non seulement d’améliorer la détection des menaces mais aussi de répondre de manière proactive aux incidents. Ces technologies offrent une approche holistique pour sécuriser les données critiques et garantir la continuité des opérations face à des risques en constante augmentation.

Les points abordés dans cet article soulignent l’importance d’un écosystème de cybersécurité robuste. L’adoption de Wazuh permet une surveillance complète des systèmes, tandis que Suricata offre une analyse approfondie des réseaux. D’autre part, MVT se révèle essentiel pour la protection des appareils mobiles, un domaine particulièrement vulnérable. Enfin, l’intelligence artificielle apporte une couche supplémentaire en permettant une analyse prédictive et une automatisation des réponses.

Par conséquent, les entités concernées doivent agir maintenant. Évaluer leurs besoins spécifiques en matière de cybersécurité et envisager l’implémentation de ces solutions peut significativement améliorer leur résilience face aux cybermenaces. Sahel Cyber est prêt à vous accompagner dans cette démarche. Nous vous invitons à nous contacter pour discuter de l’élaboration de stratégies de cybersécurité personnalisées qui répondent à vos exigences uniques. Ne laissez pas votre organisation vulnérable; renforcez votre cybersécurité dès aujourd’hui et assurez votre protection dans un monde numérique de plus en plus complexe.